-

財(cái)富管理培訓(xùn)咨詢類網(wǎng)站...

財(cái)富管理培訓(xùn)咨詢類網(wǎng)站...

-

玻璃制品廠家類網(wǎng)站織夢(mèng)...

玻璃制品廠家類網(wǎng)站織夢(mèng)...

-

汽車銷售縱覽類網(wǎng)站織夢(mèng)...

汽車銷售縱覽類網(wǎng)站織夢(mèng)...

-

大理石瓷磚生產(chǎn)類網(wǎng)站織...

大理石瓷磚生產(chǎn)類網(wǎng)站織...

-

中英雙語建材瓷磚裝飾類...

中英雙語建材瓷磚裝飾類...

-

網(wǎng)站優(yōu)化快速排名類科技...

網(wǎng)站優(yōu)化快速排名類科技...

-

旅游公司類網(wǎng)站織夢(mèng)模板...

旅游公司類網(wǎng)站織夢(mèng)模板...

-

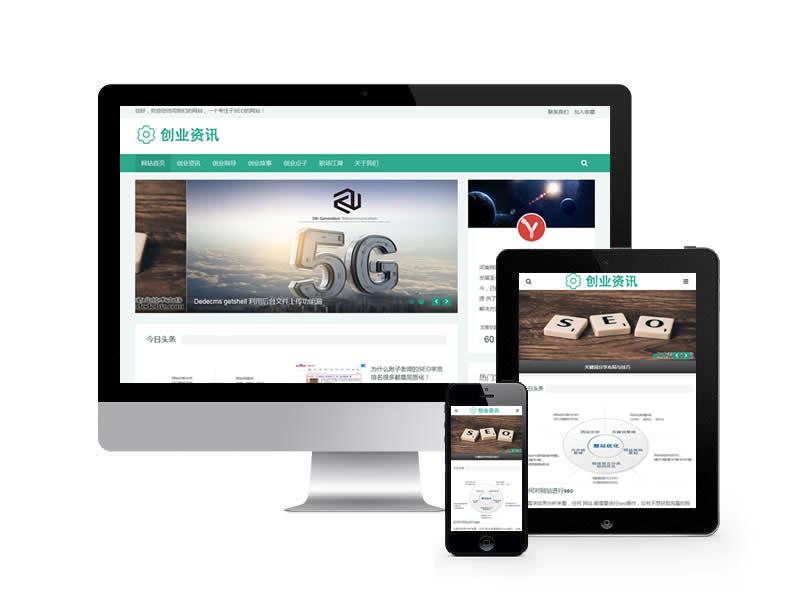

創(chuàng)業(yè)資訊博客教程類網(wǎng)站...

創(chuàng)業(yè)資訊博客教程類網(wǎng)站...

-

汽車音箱喇叭低音炮類網(wǎng)...

汽車音箱喇叭低音炮類網(wǎng)...

-

壓濾機(jī)過濾設(shè)備類網(wǎng)站織...

壓濾機(jī)過濾設(shè)備類網(wǎng)站織...

-

商用貨架展架類網(wǎng)站織夢(mèng)...

商用貨架展架類網(wǎng)站織夢(mèng)...

-

室內(nèi)設(shè)計(jì)裝修工程類網(wǎng)站...

室內(nèi)設(shè)計(jì)裝修工程類網(wǎng)站...

-

花卉養(yǎng)殖資訊類網(wǎng)站織夢(mèng)...

花卉養(yǎng)殖資訊類網(wǎng)站織夢(mèng)...

-

家禽飼養(yǎng)基地類網(wǎng)站織夢(mèng)...

家禽飼養(yǎng)基地類網(wǎng)站織夢(mèng)...

-

金屬工藝品加工廠家類網(wǎng)...

金屬工藝品加工廠家類網(wǎng)...

-

戀愛情感資訊類網(wǎng)站織夢(mèng)...

戀愛情感資訊類網(wǎng)站織夢(mèng)...

-

重工業(yè)機(jī)械鋼鐵類網(wǎng)站織...

重工業(yè)機(jī)械鋼鐵類網(wǎng)站織...

-

齒輪設(shè)備類網(wǎng)站織夢(mèng)模板...

齒輪設(shè)備類網(wǎng)站織夢(mèng)模板...

-

電子產(chǎn)品營銷類網(wǎng)站織夢(mèng)...

電子產(chǎn)品營銷類網(wǎng)站織夢(mèng)...

-

蔬菜水果批發(fā)類網(wǎng)站織夢(mèng)...

蔬菜水果批發(fā)類網(wǎng)站織夢(mèng)...

補(bǔ)丁文件:/include/common.inc.php

漏洞描述:dedecms的/plus/advancedsearch.php中,直接從SESSION[SESSION[sqlhash]獲取值作為$query帶入SQL查詢,這個(gè)漏洞的利用前提是session.auto_start = 1即開始了自動(dòng)SESSION會(huì)話,云盾團(tuán)隊(duì)在dedemcs的變量注冊(cè)入口進(jìn)行了通用統(tǒng)一防御,禁止SESSION變量的傳入

dedecms SESSION變量覆蓋導(dǎo)致SQL注入common.inc.php的解決方法

打開include/common.inc.php

找到

if( strlen($svar)>0 && preg_match('#^(cfg_|GLOBALS|_GET|_POST|_COOKIE)#',$svar) )

改成

if( strlen($svar)>0 && preg_match('#^(cfg_|GLOBALS|_GET|_POST|_COOKIE|_SESSION)#',$svar) )